Barracuda recomendou aos clientes que descartassem os gateways de e-mail ESG infectados – os patches não poderão mais ajudá-los / ServerNews

O provedor de soluções de segurança Barracuda Networks disse que os clientes devem substituir imediatamente os Email Security Gateways (ESGs) afetados, mesmo que tenham instalado todos os patches disponíveis. Ao mesmo tempo, a empresa prometeu fornecer aos clientes, incluindo Samsung, Delta Airlines, Mitsubishi e Kraft Heinz, a assistência necessária na substituição do ESG.

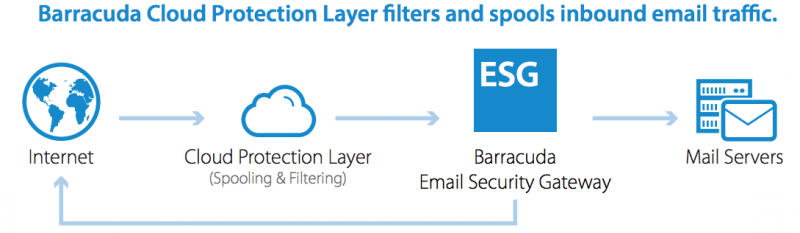

Os ESGs são projetados para proteger o tráfego de e-mail de entrada e saída. Eles estão disponíveis tanto na forma de servidores físicos quanto na forma de sistemas de software, incluindo AWS e Microsoft Azure. A vulnerabilidade no ESG foi descoberta em maio deste ano. Em 18 de maio, a empresa anunciou que procurou a Mandiant, especializada em ataques cibernéticos sofisticados, para obter ajuda após a detecção de tráfego anômalo proveniente de dispositivos ESG.

Imagem: Redes Barracuda See More

Em 19 de maio, a vulnerabilidade crítica de dia zero CVE-2023-2868 foi identificada em dispositivos, permitindo que hackers executassem remotamente código arbitrário em gateways ESG. A vulnerabilidade afeta as versões de software ESG 5.1.3.001 a 9.2.0.006, permitindo que um invasor obtenha a execução remota de código (RCE) com privilégios elevados. Uma investigação da Mandiant e da Barracuda mostrou que a vulnerabilidade foi explorada ativamente por hackers desde outubro de 2022.

Verificou-se que a vulnerabilidade foi usada para obter acesso não autorizado a uma variedade de gateways ESG, que primeiro hospedavam os backdoors Saltwater e Seaspy e, em seguida, o módulo Seaside, que monitora o tráfego de entrada e instala um shell para executar comandos em um servidor remoto. Juntos, isso possibilita que um hacker mantenha o acesso ao servidor ou gateway mesmo depois que a principal vulnerabilidade do software for corrigida com um patch.

Nos dias 20 e 21 de maio, a empresa lançou patches contra a vulnerabilidade, mas não funcionou, pois os invasores deixaram malware nos sistemas afetados, que continuaram a funcionar. “Se você não substituiu seu dispositivo após ser notificado na interface do usuário, entre em contato com o suporte agora, a empresa disse aos clientes. — A recomendação corretiva de Barracuda neste momento é substituir completamente os ESGs afetados.”

Imagem: Redes Barracuda See More

Segundo Rapid7, a decisão de substituir completamente “implica que o malware instalado por invasores de alguma forma alcança persistência em um nível baixo o suficiente para que mesmo a limpeza do dispositivo não destrua o acesso do invasor a ele”. Até 11.000 dispositivos ESG podem ser conectados à rede – Rapid7 detectou quantidades significativas de atividade maliciosa no mesmo período relatado pelo Barracuda.

Além de eliminar gradualmente e substituir os dispositivos ESG vulneráveis, a Barracuda aconselhou os clientes a atualizar imediatamente as credenciais de quaisquer dispositivos ou serviços que se conectam ao ESG. Também foi sugerido verificar os logs de rede, o que pode ajudar a identificar qualquer possível invasão.

Fontes: